Introduction importante…

Le cas est simple, il existe souvent des failles de sécurité dans des wordpress, soit avec une extension mal codée ou un mot de passe compromis. Les hackeurs souvent inject alors un code qui laisse le site apparemment sans problème mais uniquement au yeux de GoogleBot !

Ce script PHP est du code malveillant (communément appelé « web shell » ou « obfuscated malware ») caché sous une forme très difficile à lire grâce à de l’obfuscation avancée.

➜ Moralité, on va sur son site et tout va bien mais le code malveillant ne s’exécute que vis à vis de Google…

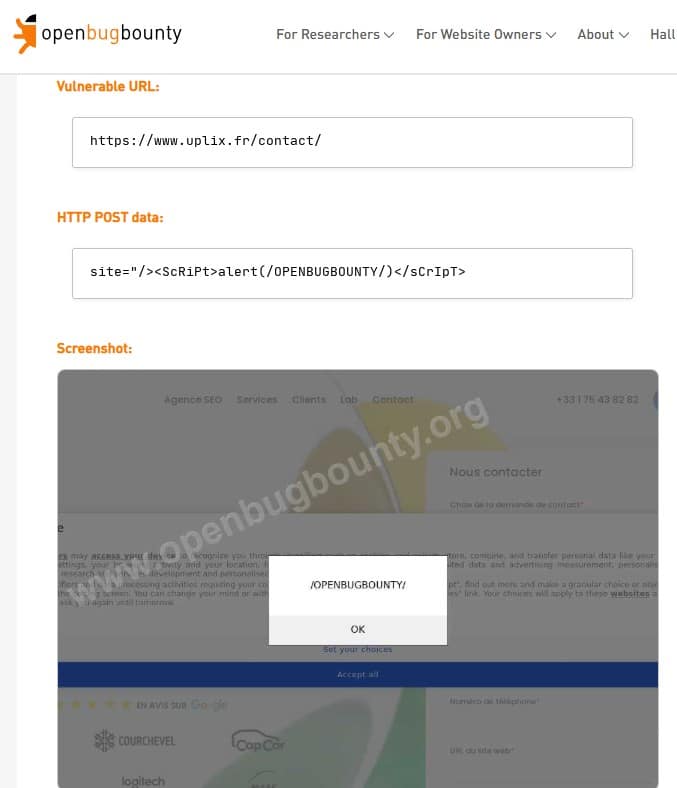

Avec openbugbounty.org vous avez la liste des sites « piratable »… Exemple avec uplix.fr et une faille corrigée depuis :

Voici une check list si le problème vous arrive :

🚨 1. Identification et Audit du Hack

Analyser Google Search Console

Inspecter les requêtes anormales (souvent en japonais).

Vérifier les pages indexées suspectes dans la section Pages > Indexées.

Rechercher sur Google :

site:uplix.fr inurl:.htmlousite:uplix.frpour repérer des URLs inconnues.Recherches de mots-clés japonais associés à votre domaine.

Vérifier les logs serveur et fichiers récents

Filtrer les fichiers récemment modifiés (exemple :

find . -type f -mtime -30).Analyser les accès FTP/SFTP récents.

🔐 2. Sécurisation du Site

Changer immédiatement tous les mots de passe :

Accès FTP/SFTP/SSH, Admin WordPress, base de données, emails liés.

Vérifier les utilisateurs WordPress

Supprimer les comptes suspects ou inactifs.

Mettre à jour WordPress, thèmes et plugins

Désinstaller les plugins inutilisés ou suspects.

Scanner le site avec un outil de sécurité :

Exemples : Wordfence, Sucuri, MalCare.

🛠 3. Nettoyage des Fichiers et de la Base de Données

Analyser les fichiers sensibles :

wp-config.php,.htaccess, fichiers dans/wp-content/uploads/et/wp-content/themes/.Chercher des fonctions PHP inhabituelles :

eval(),base64_decode(),gzuncompress(),str_rot13().

Vérifier la base de données :

Inspecter les tables

wp_options,wp_postspour des contenus ou iframes injectés.Rechercher les URLs suspectes ou scripts (via phpMyAdmin ou un outil de requête).

Supprimer les pages hackées

Nettoyer via WordPress ou directement en base de données.

🗂 4. Vérification des Fichiers de Configuration

Vérifier et réinitialiser le fichier

.htaccessSupprimer toutes les redirections suspectes.

Analyser le

robots.txtVérifier qu’il n’exclut pas les pages importantes ou qu’il ne contient pas d’instructions malveillantes.

📢 5. Nettoyage SEO et Réindexation

Demander la désindexation des URLs infectées dans Google Search Console

Outil : Suppression des URL.

Mettre à jour le sitemap XML et le soumettre à Google

Effectuer une inspection URL pour forcer Google à revisiter les pages propres.

🔍 6. Analyse et Suivi Post-Nettoyage

Configurer une surveillance des modifications de fichiers :

Exemple : Plugin Wordfence ou script de monitoring serveur.

Mettre en place des alertes GSC pour anomalies

Surveiller les performances et le trafic :

Analyser Google Analytics et Search Console pour voir si le trafic revient à la normale.

🎁 Bonus : Prévention pour l’Avenir

Mettre en place une authentification à double facteur.

Limiter les permissions des utilisateurs.

Sécuriser le fichier

wp-config.phpet désactiver l’édition de fichiers depuis l’admin (define('DISALLOW_FILE_EDIT', true);).Installer un pare-feu applicatif (WAF).

Cas pratique sur un piratage d’un client :

Sur WordPress, il y a une faille de sécurité… la possibilité d’injecter du contenu sur un site… Alors d’accord, ce n’est pas une faille au sens sécurité du terme, mais une faille SEO…

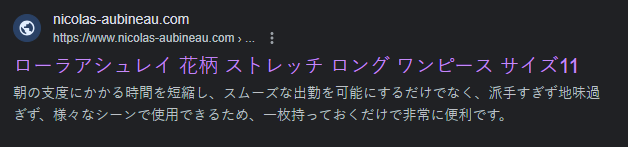

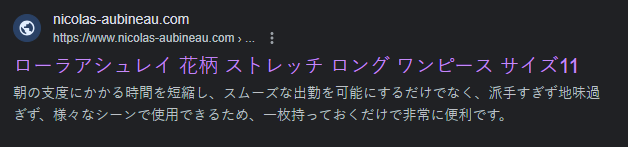

Explication ! On parle aussi d’un « Japanese Keyword Hack » car on remarque rapidement des caractères Japonais dans les mots injectés sur le site.

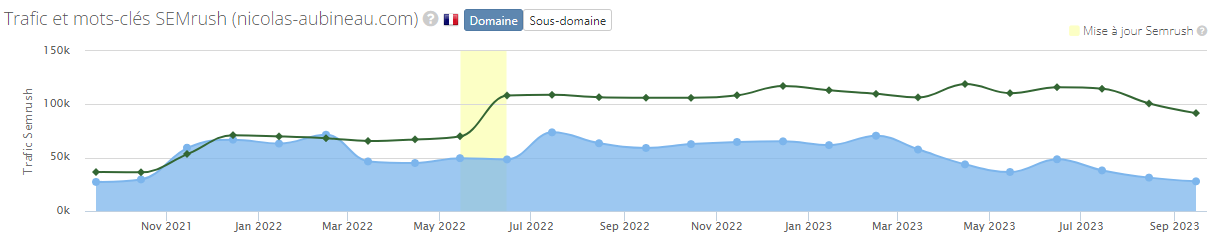

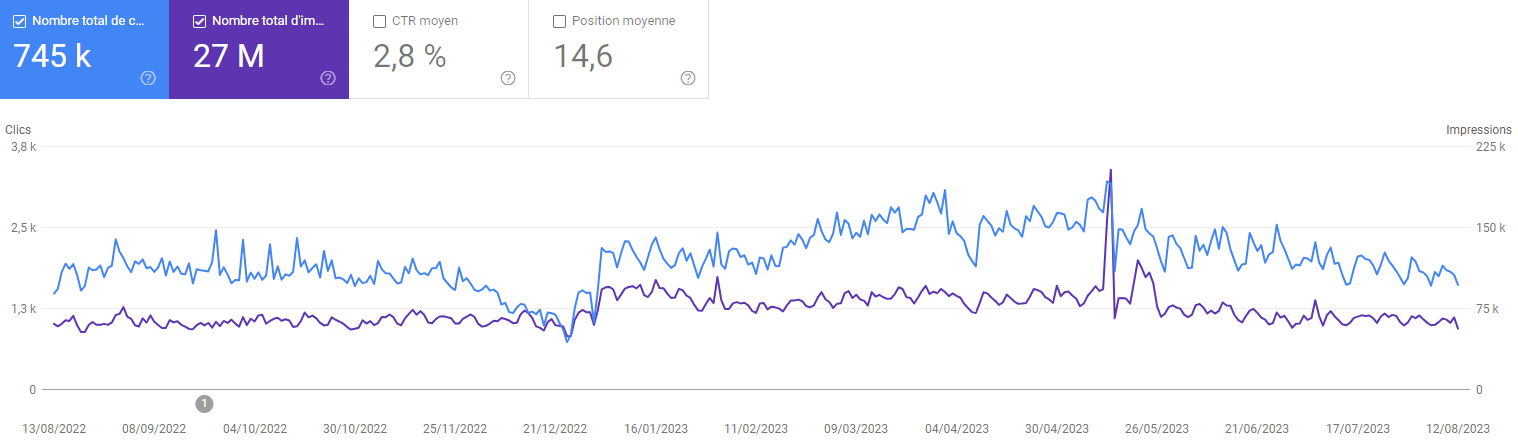

Le client, c’est Nicolas Aubineau, un diététicien et nutritionniste qui présente ses services sur nicolas-aubineau.com. Son trafic SEO est très correct car il enregistre sur SEMrush une courbe qui ossile entre 25k et 60k de visiteurs par mois. J’ai accès à sa Google Search Console et c’est un site très autoritaire sur sa thématique. Merci Nicolas d’avoir accepté de partager cette data !

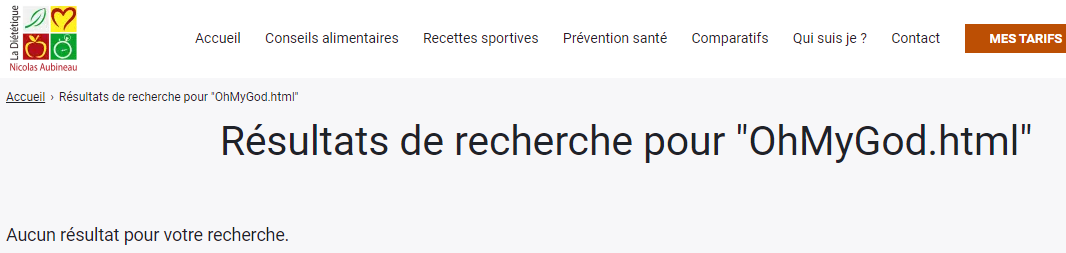

Mais voilà, comme sur de nombreux WordPress, il est possible d’injecter du contenu sur le site comme avec cet exemple : https://www.nicolas-aubineau.com/?s=OhMyGod.html

Cela donne :

Alors oui, je vous entends déjà me répondre :

Oui, c’est comme cela sur tous les WordPress ! et d’ailleurs la recherche est en noindex !

Ok petit cowboy, attends la suite avant de monter sur tes grands chevaux ! Ce que tu vas découvrir dans cet article, c’est qu’une page avec la balise « noindex » peut être indexée malgré tout sur le moteur de recherche... si si…

Comment fait le pirate pour arriver à ses fins ?

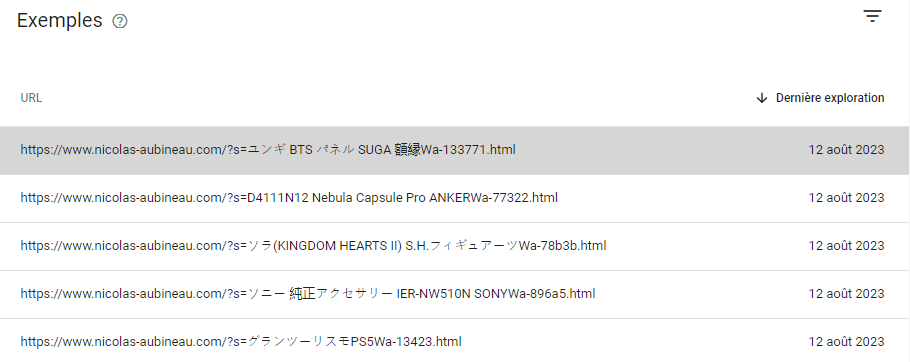

Dans un premier temps, il faut créer de l’engagement sur des urls du type https://www.nicolas-aubineau.com/?s= puis une fin qui laisse penser à une URL, donc avec un .php ou html à la fin :

https://www.nicolas-aubineau.com/?s=OhMyGod.html

Une faille plus importante était présente sur le site, car même des pages existantes ont été piratées avec un autre contenu.

Mais également des injections de contenu dans les pages existantes du site. Donc très problématique, car les pages existantes jouissent déjà d’un trafic et donc d’une visibilité existante… bref, autant te dire que l’impact sur le site de Nicolas fut inquiétant.

Voici comment apparaissaient les pages dans Google : (je ne vous traduis pas…)

Ici on remarque aussi du cloaking, c’est à dire une version piraté pour GoogleBot et normal pour l’internaute, qui ne voit pas le problème, du coup…

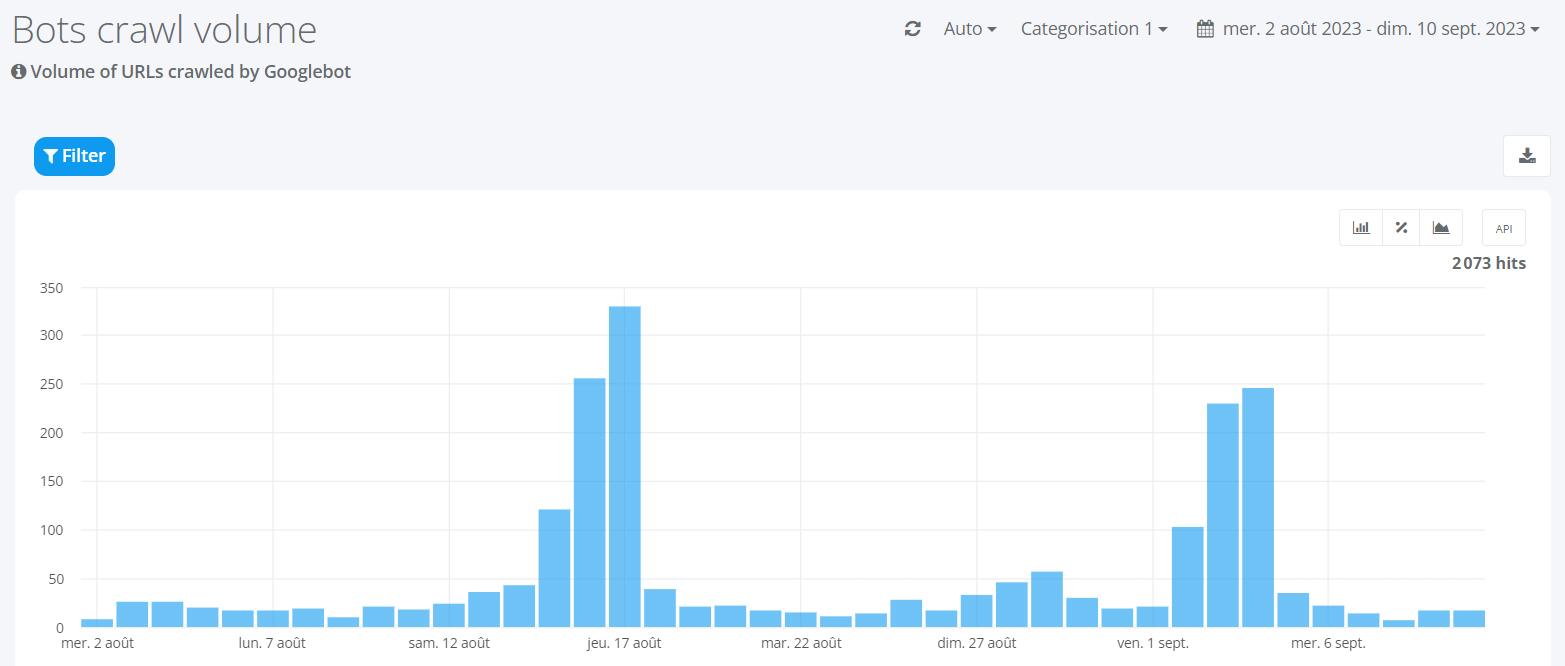

Pour créer de l’engagement, on remarque avec l’excellent SEOlyser (de notre ami Olivier Papon) que les pages créées (donc sous forme https://www.nicolas-aubineau.com/?s=xxxxx.html) et on voit bien les logs GoogleBot qui s’affolent…

C’est possible, avec des outils, de détourner leur but premier. Plusieurs méthodes possibles pour tromper Google…

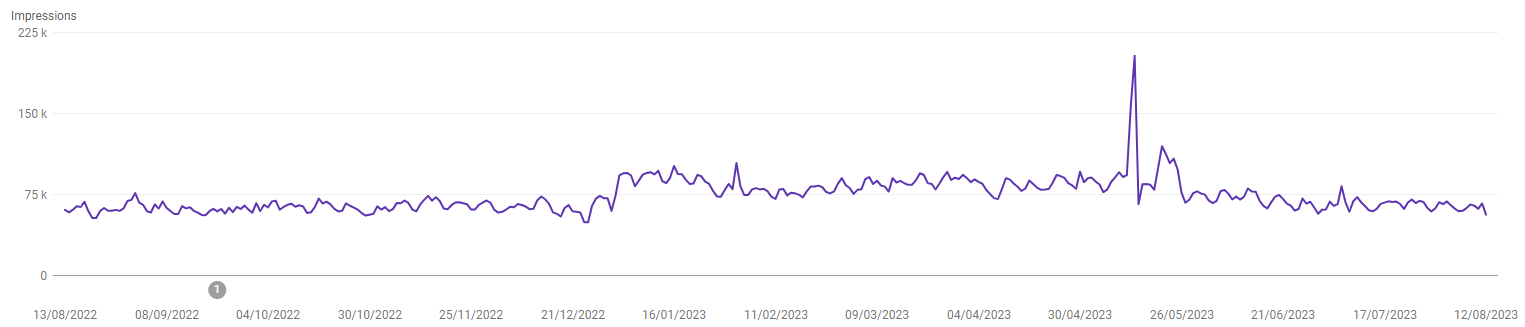

Et assez peu d’impact sur le trafic, sauf des pics fugaces.

Est-ce possible d’avoir une page avec la balise noindex indexée malgré tout ?

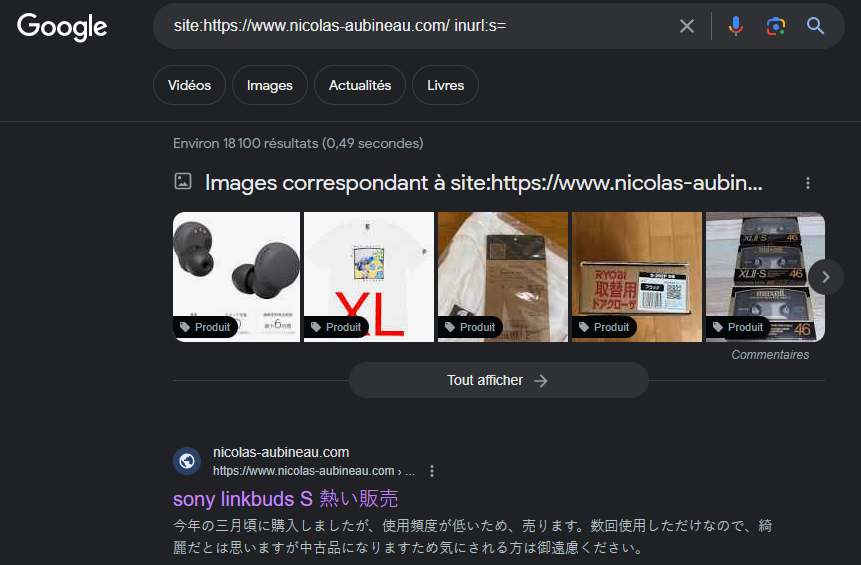

Ce qui est improbable, c’est l’indexation en masse de page sans intérêt par Google… et oui en noindex. Comme ici des pages de recherche dans les SERP de Google :

➜ Ces pages étaient en NO INDEX, mais apparaissaient sur Google.fr malgré tout !

Comment trouver les pages en question ?

Voici une astuce avec un opérateur Google pour cibler les pages de recherche dans Google.fr :

site:https://www.nicolas-aubineau.com/ inurl:s=

https://www.google.fr/search?q=site%3Ahttps%3A%2F%2Fwww.nicolas-aubineau.com%2F+inurl%3As%3D

(les pages ont été nettoyées depuis) mais le hack est toujours en cours.

Quelles sont les conséquences d’un tel hack ?

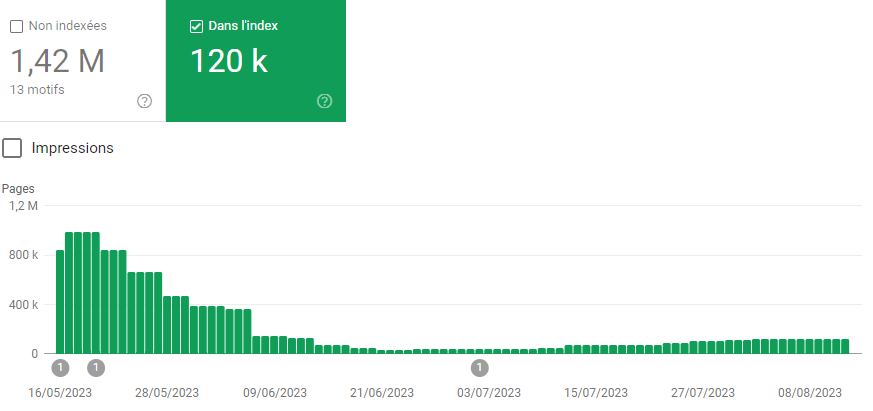

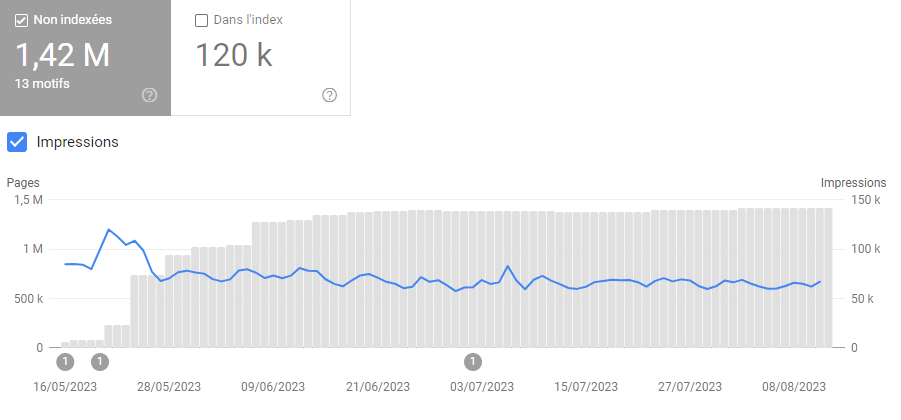

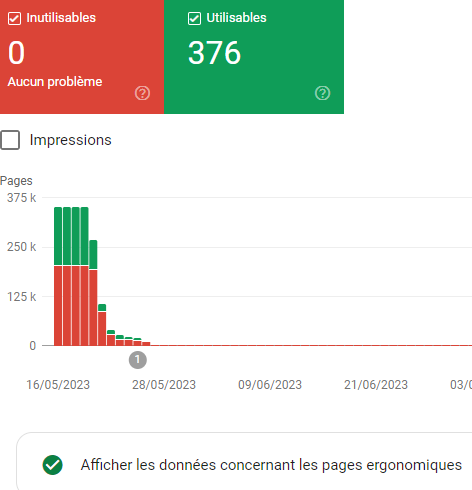

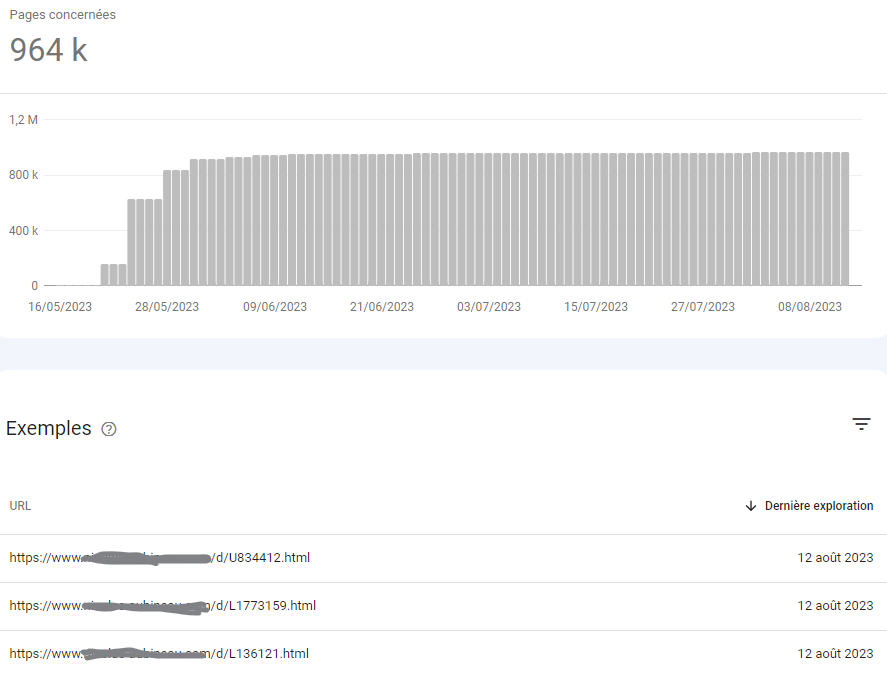

Pour commencer, des millions de nouvelles pages ont été indexés 😣

Mais aussi des millions de pages ignorées par Google

Les Impacts sur le site

Des pages dans une autre langue et donc une partie importante du trafic détournée…

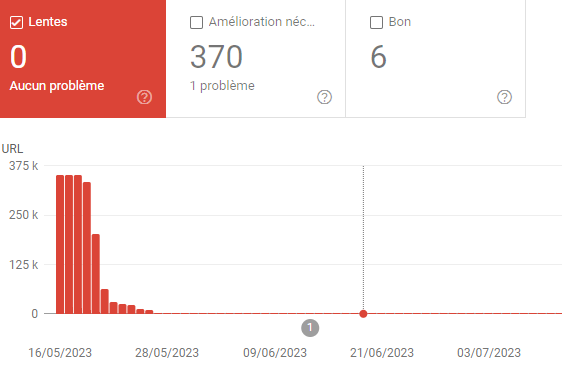

et des “Signaux Web essentiels” très lourdement affectés :

et mobile !

Comment corriger le problème pour ne pas perdre son SEO ?

Le hacker a créé des pages par millions… étonnants avec un pattern avec /d/ !

https://www.URI_DU_CLIENT.com/d/U834412.html

Ce fut facile de les cibler pour les corriger d’un point de vue SEO, et je suis étonné que le « hacker » ait pu être assez sympa pour nous faciliter la tâche !

Comment prévenir d’un piratage web ?

Actualisez régulièrement votre CMS : lorsque vous employez un CMS comme WordPress, Magento ou Prestashop, il est primordial de rester à jour avec les mises à jour. En effet, ces dernières corrigent souvent des vulnérabilités de sécurité, permettant ainsi d’éviter des problèmes tels que le Japanese Keyword Hack. Assurez-vous d’actualiser votre CMS dès que possible après une nouvelle mise à jour.

➜ N’omettez pas de sauvegarder votre site avant toute mise à jour et toutes les semaines à minima !

Renforcez la sécurité de vos identifiants : Changez fréquemment les mots de passe de vos comptes CMS, FTP ou base de données. Veillez à utiliser des mots de passe robustes et envisagez l’activation de la double authentification pour renforcer la protection contre des menaces comme le Japanese Keyword Hack.

Installez des extensions de sécurité (Wordfence Security ou All In One WP Security & Firewall pour WordPress.) : afin de réduire le risque d’attaques, comme le piratage par mots clés japonais, il est recommandé d’installer un pare-feu pour votre site web. Ces outils permettent de contrecarrer certaines attaques en identifiant des connexions douteuses, des fichiers compromis, et en effectuant des analyses de sécurité.

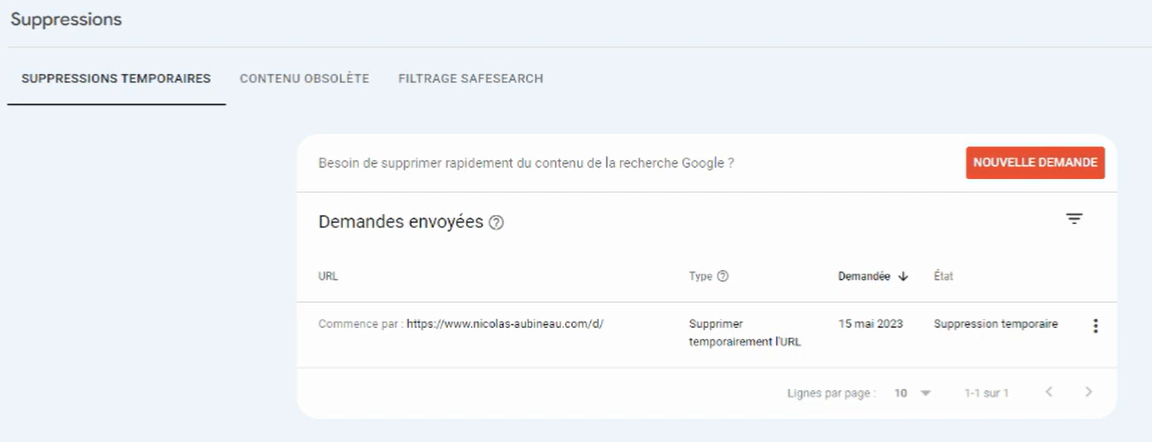

Comment corriger les effets du hack d’un point de vue SEO ?

La solution est heureusement simple, il existe une fonctionnalité dans Google Search Console pour supprimer.

Correction SEO ➜ demander à Google de les supprimer

Quelle conséquence sur mon SEO dans les faits ?

Finalement, pris à temps, Google n’a pas pénalisé le site, le trafic est resté stable !

En conclusion (comme dirait chatGPT), plus de peur que de mal, mais, en réalité, nous avons agi rapidement, c’est une première clef.

Un autre conseil, c’est de supprimer le résultat de la recherche ➜ https://www.uplix.fr/s=?post_type=post&s=OhMyGod.html