Pourquoi utiliser le protocole HTTPS ?

Une des consignes de sécurité que l’on reçoit le plus souvent est : “vérifiez que tel site est en HTTPS et pas juste HTTP”. Il est vrai que le World Wide Web n’a pas toujours garanti la sécurité de ses utilisateurs.

Il fut un temps où des pirates informatiques passaient par le protocole HTTP pour récolter des informations sensibles.

En effet, celui-ci fait office de navette, laquelle favorise la communication entre le navigateur web d’un visiteur et les serveurs délivrant du contenu.

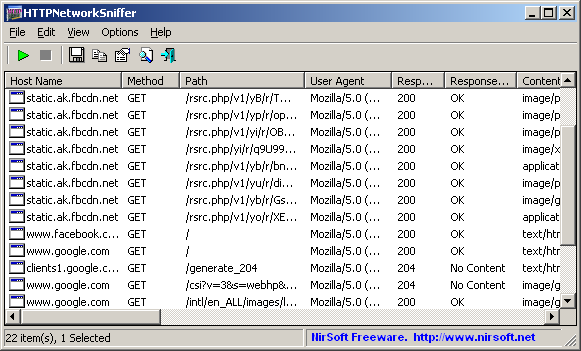

Or, sans chiffrement de cet échange, l’on s’expose à des intrusions en ligne au moyen d’un sniffer. Une utilisation malveillante de ce type de programme peut amener un pirate à récupérer des données sensibles sur un site web. Du fait de ne requérir aucune interface graphique ou d’autres ressources un peu lourdes, il peut être très difficile de le détecter, au point de rester en place plusieurs mois, voire plusieurs années.

Ainsi, si vous possédez un site susceptible d’attirer des clients, qu’importe le domaine, mieux vaut qu’il soit certifié HTTPS, c’est-à-dire combiné avec une couche TLS ou SSL. Ce sont des protocoles qui sécurisent les échanges de données sur un réseau donné; nous les développerons plus bas.

Voici donc en quoi consiste la version chiffrée du protocole HTTP, pourquoi cette sécurité est en passe de devenir une norme, et enfin comment l’utiliser le mieux possible afin d’optimiser votre site.

Qui utilise un protocole HTTPS pour son serveur ?

Près de 95% des requêtes soumises via Google Chrome obtiennent des réponses sous protocole HTTPS. En effet, il est très fréquent que les utilisateurs soient amenés à communiquer des données sensibles.

Il peut s’agir de vos coordonnées bancaires, d’une authentification à un compte Facebook, d’informations liées à des services en ligne, tels que les assurances, ou tout simplement votre boîte mail… De façon générale, tous les serveurs qui nécessitent une identification doivent faire valoir un certificat TLS/SSL.

Que risque-t-on avec un serveur web dont le protocole HTTP ne dispose pas de sécurité ?

Le protocole HTTPS permet aux sites internet de diffuser du contenu à un destinataire sans qu’il puisse fuiter vers un internaute malveillant. En effet, le simple HTTP transmet les données par paquets, que des logiciels sont à même d’intercepter.

Ainsi, certains échanges de données peuvent être facilement hackés par un pirate muni des outils adéquats ; c’est notamment le cas des connexions Wi-Fi publiques. Le chiffrement du trafic est donc prévu pour rendre le contenu de ces paquets complètement illisible.

Un chiffrement qui va également dans l’intérêt des serveurs web

Certaines pratiques consistent à simplement polluer le contenu d’une page web, en y injectant des informations sans consulter son propriétaire. Ainsi, l’on a déjà vu des fournisseurs d’accès à internet introduire sans permission des publicités payantes sur des sites appartenant à leurs clients.

Bien entendu, le principal concerné n’a pas eu son mot à dire sur le type d’annonces, et n’a rien touché non plus sur les revenus générés. Or, le protocole HTTPS empêche les tiers malveillants de venir saper la page web des internautes.

Comment reconnaître un site internet sous version HTTPS ?

Auparavant, les navigateurs marquaient les serveurs certifiés TLS/SSL avec un cadenas vert situé juste à gauche de la barre URL. Aujourd’hui, ce sont davantage les sites dépourvus de cette sécurité qui sont signalés.

Par exemple, le navigateur Google Chrome affiche un panneau triangulaire précédant la mention “non sécurisé” devant l’URL. Parfois, c’est le cadenas qui est barré en rouge : cela est censé indiquer une défaillance du certificat SSL. Cela étant, ce dernier cas de figure est plus souvent dû à un problème de codage du site qu’à une réelle faille dans la sécurité.

Toutefois, par mesure de précaution, ne communiquez pas de données sensibles lorsque vous rencontrez ce genre de situation. En outre, les icônes figurant à gauche de la barre d’adresse sont généralement cliquables.

Elles ouvrent sur de plus amples informations et sur le paramétrage du logiciel de navigation. Vous pourrez, par exemple, lui faire refuser par défaut l’accès à la page Web en question.

HTTP + Chiffrement SSL = HTTPS !

Comme son nom le laisse supposer, l’Hypertext Transfer Protocol Secure (“protocole de transfert hypertexte sécurisé” en français) ne diffère pas du protocole HTTP en soi.

Ce dernier gère simplement le passage d’informations en évitant qu’aucun paquet de données ne s’égare pendant la communication. Aussi le flux de données est-il transmis de la même manière entre le navigateur web et le site internet consulté, qu’il soit en version HTTP ou HTTPS.

En revanche, la notation “S” pour “Secure” désigne l’ajout du chiffrement TLS/SSL au protocole principal.

Ses objectifs sont :

- protéger la confidentialité des contenus ;

- garantir l’intégrité des serveurs, en vérifiant, par exemple, l’authenticité des fournisseurs…

TLS/SSL : une extension conçue pour la sécurité de votre serveur Web

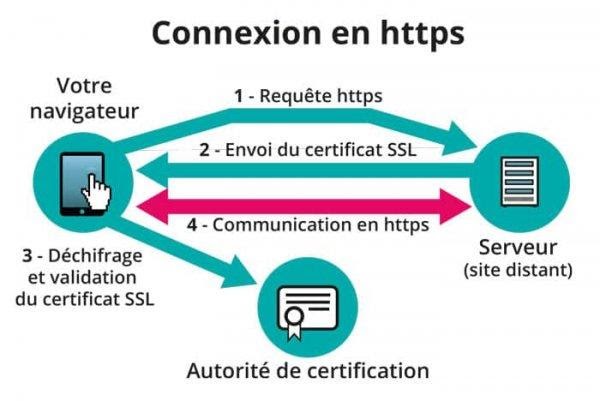

Le chiffrement TLS (Transport Layer Security) est également connu sous le nom SSL (Secure Socket Layer). Il agit de sorte que seul le navigateur ou serveur web destinataire des données soit en mesure d’en lire le contenu. Parmi les modifications impliquées figure le port logiciel.

En effet, le port (numéroté en fonction du type d’échange – mails, fichiers, shells etc.) identifie les programmes informatiques émettant/recevant des informations.

En outre, le port logiciel donne un accès direct à votre système d’exploitation : il faut donc s’assurer que cet accès se referme après utilisation, mais aussi qu’il ne donne lieu à aucune ouverture superflue vers votre ordinateur.

Ainsi, le port 80 du protocole HTTP passe au port TCP 443. En conséquence de quoi le serveur indique-t-il au navigateur de prendre en compte le chiffrement TLS/SSL.

Que garantit le certificat TLS/SSL ?

Le contenu a besoin d’être protégé selon au moins trois axes :

- la confidentialité : comme vu précédemment, les données sont codées afin de n’être lisibles que par le destinataire. Par conséquent, aucun tiers ne pourra disposer de leur contenu ;

- l’intégrité des données : le transfert d’informations résiste aux modifications impromptues et aux tentatives de corruption des données ;

- l’identification : les internautes peuvent être certains que le serveur web est bien celui qu’il prétend être. Ils sont ainsi à l’épreuve des attaques MITM (« man in the middle »).

Système de clé du chiffrement TLS/SSL

Qui dit “chiffrement” dit “clés”, et il en existe deux types :

- la clé privée : c’est le propriétaire du serveur web qui en a l’usage, et qui déchiffre grâce à elle les informations codées par l’autre type de clé ;

- la clé publique : c’est celle qu’utilisent la plupart des internautes pour interagir avec les sites internet sécurisés. La page web en consultation montre patte blanche avec son certificat SSL, lequel contient la clé publique.

Au cours de l’échange, les informations délivrées par la clé publique ne peuvent être déchiffrées que par la clé privée.

Comment se procurer le protocole HTTPS ?

Un certain nombre de services internet délivrent des certificats TLS/SSL payants. Certes, plusieurs clients peuvent se partager un même certificat, mais il en existe aussi des plus chers, qui n’appartiennent qu’à un site web en particulier. Quoiqu’il en soit, une autorité de certification (CA) vérifiera scrupuleusement que rien ne cloche concernant votre adresse web et que vous êtes bien le propriétaire du site.

À noter que Google interprète le passage d’un site HTTP à HTTPS comme une migration et un changement d’URL. Ainsi, les statistiques liées au trafic de votre site seront momentanément faussées.

Du bon usage d’un certificat TLS/SSL

En premier lieu, choisissez une clé privée de 2 048 bits, et non de 1 024 bits, dont le niveau de sécurité est trop faible. Soyez certain(e), de surcroît, que la CA à laquelle vous confiez votre serveur est bien fiable, et qu’elle ne vous laissera pas sans assistance technique en cas d’anomalie. Ensuite, vous devrez sélectionner parmi divers types de certificats :

- simple, qui n’a besoin que d’une origine de nom d’hôte à protéger (ex. : www.siterandom.com)

- multi-domaine, pour sécuriser plusieurs origines (www.siterandom.com, www.siterandom.fr, siterandom.co.uk etc.)

- à caractère générique, pour mettre en sécurité un nombre d’origines plus large encore…

D’autre part, si votre site passe de HTTP à HTTPS, opérez des redirections 301 côté serveur à l’adresse des internautes et des moteurs de recherche.

Ensuite, assurez-vous impérativement que le Googlebot est en mesure d’indexer votre page (l’outil d’inspection d’URL saura vous dire ce qu’il en est). Enfin, nous vous recommandons d’activer le HSTS.

À quoi sert le HSTS ?

Et encore un acronyme ! Le mécanisme HSTS signifie : HTTP Strict Transport Security. Cette fonctionnalité commande au navigateur de n’effectuer des requêtes que sur des serveurs web sous protocole HTTPS, quand bien même l’internaute taperait juste “http” dans la barre de recherche.

En outre, il oblige le serveur à ne propager sur la toile que des adresses sécurisées.

Quelques écueils fréquents :

Voici une liste d’erreurs répandues, auxquelles vous serez très heureux(se) d’échapper :

- certificat expiré ou obsolète : votre site sera marqué du cadenas barré en rouge, et les internautes s’en méfieront. Soyez attentif(ves) aux éventuelles mises à jour ;

- le nom de site ne correspond pas au certificat : cela peut arriver quand tous les noms d’hôtes du site n’ont pas reçu de certificats. Les internautes ne trouveront pas votre site à moins de le faire précéder des “www” ;

- incompatibilité des navigateurs avec la SNI (Server name indication) : la SNI ne posera pas de problème avec Chrome, Firefox (ou Safari pour l’IOS d’Apple), vérifiez que le public cible utilise bien un de ceux-là, ou faites-vous une adresse IP pour accepter des navigateurs moins récents ;

- problème d’indexation : évitez d’utiliser la balise Meta noindex, et donnez l’autorisation à un maximum d’algorithmes pour qu’ils indexent vos pages ;

- Erreurs entre les éléments HTTP et HTTPS : les pages HTTPS ne doivent contenir que des données sécurisées, et le site doit renvoyer le bon code d’état HTTP : 200 pour les pages lisibles, 404 et 410 quand les pages sont inexistantes.

Protocole HTTPS : une version devenue la norme

On aura pu s’en rendre compte à la lecture de cet article : il est devenu assez peu envisageable d’intégrer le réseau internet sans se prémunir d’éventuelles attaques.

Ce serait un peu comme se promener de par le monde sans ne s’être jamais fait vacciner. Aussi les serveurs sans certificat SSL/TLS sont-ils perçus négativement par les navigateurs, lesquels vous dissuaderont, voire vous empêcheront de les visiter.

En prime, côté SEO, inutile d’espérer arriver en tête des SERP (à moins d’une très faible concurrence) sans la version HTTPS du protocole de transmission d’informations.

Par ailleurs, les normes RGPD indiquent qu’un site doit être sécurisé à hauteur de ce qui se fait de mieux à grande échelle. À ce jour, cela revient à utiliser le protocole HTTPS. Et pour un serveur encore plus performant, renseignez-vous dès maintenant sur notre article sur les CDN !

Vos questions, nos réponses !

Depuis quand utilise-t-on la sécurité HTTPS ?

Le protocole HTTPS existe depuis 1994, mais ce n’est que début 2017 que les navigateurs modernes se sont mis à prendre en grippe les sites non sécurisés. Ainsi, les serveurs faisant circuler des données sensibles se sont fait signaler automatiquement. À l’époque, le taux de sites français exploitant une version sécurisée du protocole dépassait à peine les 15%.

Qu’appelle-t-on l’attaque MITM (homme du milieu) ?

L’attaque “man-in-the-middle” désigne une méthode de hack connue pour capter les informations codées qui transitent entre deux ordinateurs ou serveurs. Pour y parvenir, le pirate doit lui-même envoyer des réponses de chaque côté, sans se faire démasquer. En général, ce sont les connexions aux réseaux internet qui servent d’intermédiaire. Aussi l’attaque MITM peut faire fuiter des données ou carrément les corrompre.

En quoi le HTTPS impacte-t-il le SEO ?

D’abord, Google a annoncé qu’il ferait passer en premier les sites HTTPS, du moins autant que possible. Plus le temps passe, plus cette tendance va en se renforçant. En effet, le HTTPS permet de conserver une bonne crédibilité, assurant que le site Web n’est pas sujet à des attaques MITM. Cela renforce l’indice de pertinence pour les utilisateurs, qui n’auront rien à craindre pour leurs données sensibles. Sans cela, difficile de se faire des clients sur un site de e-commerce !